Asigurarea sa maşină de Debian: Diferență între versiuni

Ikbot (Discuție | contribuții) |

|||

| Linia 19: | Linia 19: | ||

<No. trad><span data-link_translate_ja_title="その Debian マシンを確保" data-link_translate_ja_url="%E3%81%9D%E3%81%AE+Debian+%E3%83%9E%E3%82%B7%E3%83%B3%E3%82%92%E7%A2%BA%E4%BF%9D"></span> | <No. trad><span data-link_translate_ja_title="その Debian マシンを確保" data-link_translate_ja_url="%E3%81%9D%E3%81%AE+Debian+%E3%83%9E%E3%82%B7%E3%83%B3%E3%82%92%E7%A2%BA%E4%BF%9D"></span> | ||

| − | + | {{#seo: | |

| − | + | |title=Asigurarea sa maşină de Debian | |

| − | + | |title_mode=append | |

| − | + | |keywords=these,are,your,keywords | |

| − | + | |description=Asigurarea sa maşină de Debian | |

| + | |image=Uploaded_file.png | ||

| + | |image_alt=Wiki Logo | ||

| + | }} | ||

==Introducerea == | ==Introducerea == | ||

Asigura siguranţa sa maşină este un punct esenţial care nu trebuie subestimat sub sancţiunea de a deveni ţinta atacurilor diferite. Puterea curent de computere de astăzi a face intruziuni ca tehnici de atac de forţă brută sau Bruteforce '' foarte simplu să pună în aplicare pentru a avea acces de administrator la ţintă într-o maşină de timp scurt. | Asigura siguranţa sa maşină este un punct esenţial care nu trebuie subestimat sub sancţiunea de a deveni ţinta atacurilor diferite. Puterea curent de computere de astăzi a face intruziuni ca tehnici de atac de forţă brută sau Bruteforce '' foarte simplu să pună în aplicare pentru a avea acces de administrator la ţintă într-o maşină de timp scurt. | ||

''<br> | ''<br> | ||

| − | Pe această pagină veţi găsi o listă non-exhaustivă de piese pentru a asigura server Debian pe puncte diferite, cum ar fi contul de rădăcină , SSH de acces, firewall, etc... | + | Pe această pagină veţi găsi o listă non-exhaustivă de piese pentru a asigura server [https://www.ikoula.ro/ro/node/939 Debian] pe puncte diferite, cum ar fi contul de rădăcină , SSH de acces, firewall, etc... |

<br> <div style="background-color: #FF9999;">'Avertizare ''': Înainte de a face orice modificări la sistemul de planul întotdeauna o copie de rezervă a fişierelor în cazul manipulării necorespunzătoare. '' | <br> <div style="background-color: #FF9999;">'Avertizare ''': Înainte de a face orice modificări la sistemul de planul întotdeauna o copie de rezervă a fişierelor în cazul manipulării necorespunzătoare. '' | ||

Pe un server de producţie, asiguraţi-vă că pentru a efectua aceste operațiuni în timpul orelor pentru a minimiza impactul acţiunilor dumneavoastră. <br> | Pe un server de producţie, asiguraţi-vă că pentru a efectua aceste operațiuni în timpul orelor pentru a minimiza impactul acţiunilor dumneavoastră. <br> | ||

Versiunea curentă din 4 noiembrie 2021 14:32

ja:

ro:Asigurarea sa maşină de Debian

he:אבטחת הרכב דביאן שלה

ar:تأمين جهاز به دبيان

zh:确保其 Debian 的机器

de:Sicherung ihrer Debian-Rechner

nl:Beveiligen zijn Debian machine

it:Protezione relativa macchina Debian

pt:Protegendo sua máquina Debian

es:Su máquina Debian

en:Securing its Debian machine

ru:Обеспечение его машины под управлением Debian

pl:Zabezpieczanie swojej maszynie Debiana

fr:Sécuriser sa machine Debian

Acest articol este rezultatul unei traduceri automate efectuate de către software-ul. Puteți vizualiza sursa articol aici.

<No. trad>

Introducerea

Asigura siguranţa sa maşină este un punct esenţial care nu trebuie subestimat sub sancţiunea de a deveni ţinta atacurilor diferite. Puterea curent de computere de astăzi a face intruziuni ca tehnici de atac de forţă brută sau Bruteforce foarte simplu să pună în aplicare pentru a avea acces de administrator la ţintă într-o maşină de timp scurt.

Pe această pagină veţi găsi o listă non-exhaustivă de piese pentru a asigura server Debian pe puncte diferite, cum ar fi contul de rădăcină , SSH de acces, firewall, etc...

Pe un server de producţie, asiguraţi-vă că pentru a efectua aceste operațiuni în timpul orelor pentru a minimiza impactul acţiunilor dumneavoastră.

Cerinţe preliminare

Unul dintre premisă esenţială pentru securitatea serverului lui este de a menţine sale pachete în versiunea lor cele mai până la data în care este posibil. Un număr semnificativ de defectele descoperite sunt corectate repede de către dezvoltatorii de pachete şi aplicaţii implicate, ori de câte ori este posibil ar trebui să păstreze întotdeauna sistemului său de a actualiza şi, astfel, să evite defecte de securitate.

Păstrând sistemul Debian la zi, asiguraţi-vă că aveţi o listă de arhive oficiale pentru a actualiza. Puteţi găsi o listă de folositor la Ikoula arhive si instructiuni de instalare.

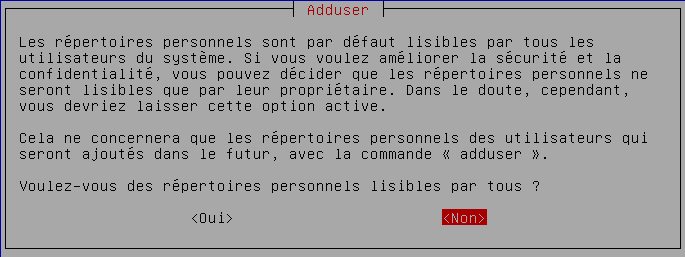

Directoarele utilizatorilor

În mod implicit pe un sistem Debian, directoare de utilizatori sunt accesibile pentru alte conturi locale prezente pe masina. la aceasta adresa Pentru a depăşi acest glitch în securitate, este necesar să reconfiguraţi comportamentul implicit.

- Asiguraţi-vă că directoarele sunt citite doar de către proprietarii lor respective

dpkg-reconfigure adduser

Rădăcină acces

Permite conexiuni din contul  rădăcină După prima utilizare, în general, nu este o idee bună. Într-adevăr contul rădăcină ou superutilizatorul are acces deplin la sistemul dvs. În cazul în care atacatorul vine pentru a avea acces la contul

rădăcină După prima utilizare, în general, nu este o idee bună. Într-adevăr contul rădăcină ou superutilizatorul are acces deplin la sistemul dvs. În cazul în care atacatorul vine pentru a avea acces la contul

superutilizatorul Acesta va avea controlul total al maşinii dumneavoastră.

Comanda sudo

Pentru a reduce riscul se poate, de exemplu, adăugaţi un utilizator care, dacă este necesar, va obţine drepturile noastre superutilizatorul utilizând comanda sudo.

- În primul rând avem nevoie pentru a crea un nou utilizator

Apoi, umple câmpurile, precum şi de ola care preferinţă va fi alcătuit din litere mici, litere şi numere.

- Acum vom instala sudo

adduser votre_utilisateur

- Acum că utilizatorul nostru este creat şi că sudo este instalat acesta va trebui să fie în grupul sudo să utilizaţi comanda

apt-get install sudo

De acum utilizatorul nostru poate dacă este necesar, preceda comanda care doriţi sudo pentru a rula cu permisiunile

usermod -a -G sudo votre_utilisateur

superutilizatorul .

Parola va fi întrebat înainte de a executa orice comanda.

Să interzică conectare rădăcină

Acum that noi avem un alt utilizator de exemplu putem preveni conectarea la sistemul nostru din contul

sudo cat /etc/password

root.

- Mai întâi trebuie să editaţi configuraţia serviciul ssh fişierul

- Găsi şi editaţi următoarea linie în fişierul sshd_config, prin schimbarea Da par no. Necesare pentru a decomentaţi linia ştergând simbolul #.

vi /etc/ssh/sshd_config

Amintiţi-vă, apoi salvaţi şi închideţi fişierul de configurare.

PermitRootLogin no

- Atunci când vor fi repornite serviciul SSH modificările vor avea efect.

/etc/init.d/ssh restart

De aceea este recomandat deschiderea unui al doilea terminal pentru a testa conexiunea şi utilizarea de modificări pe noul utilizator.

SSH acces

Datorită soluţiilor anterior sistemul nostru este deja foarte bine securizat, dar am încă poate spori aceasta prin implementarea unui fişier cheie de autentificare.De obicei, conexiune şi de autentificare pe sistemul dumneavoastră este efectuat printr-o pereche de conectare /parola. Putem înlocui această metodă, care nu este infailibil de autentificare cheie.

Odată ce punerea în aplicare de schimbare în timpul fiecare nou sistem de conexiune va urmări dacă utilizatorul încearcă să se conecteze are o cheie validă şi dacă acesta are permisiunea de a efectua un login pentru acest utilizator.

Deşi metoda nu este foarte simplu de manevrat de autentificare cheie dosar necesită persoana care doresc să intre în sistemul că are acest fişier. Deci, ne poate întări securitatea comparativ cu o parolă care poate fi ghicit de

forţă brută '

Mai multe neajunsuri, cu toate acestea, sunt prezente atunci când este selectată această metodă, este imperativ să aibă fişierul cheie indiferent de locatia de conexiune, de exemplu între calculatoare la locul de muncă şi la domiciliu.

Trebuie să adăugat manual fiecare fişier cheie nou, care va fi permis accesul la sistemul dvs., în cazul de exemplu de a adăuga un utilizator nou sau acces de o persoană autorizată la sistemul dumneavoastră.

Schimba portul implicit

Una dintre modalităţile cele mai eficiente pentru a opri automat teste lansat împotriva servere este schimba implicit SSH port pe maşina dvs.

Pentru a face aceasta editaţi fişierul

'sshd_config

- Găsi şi editaţi următoarea linie din fişierul prin modificarea valorii de unul ales

vi /etc/ssh/sshd_config

- Reporniţi serviciul SSH

# What ports, IPs and protocols we listen for

Port 22

/etc/init.d/ssh restart

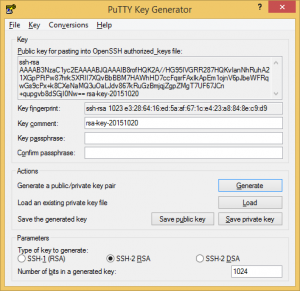

Genera o pereche de chei

Windows

Puteţi genera cheia de la PuTTYgen software-ul disponibil pentru Windows.

Linux

În linux aveţi posibilitatea să tastaţi următoarea comandă :

Copiaţi o pereche de chei

Atunci când este generat perechea ne trebuie acum indică server ce sunt persoanelor autorizate să se conecteze la utilizatorul nostru nou.

Pentru a face acest lucru fiecarui utilizator al sistemului nostru are un fişier

ssh-keygen

'ssh/authorized_keys prezente în directorul local.

- În cazul în care vă sunt în prezent genera keypair sistem Debian utilizaţi următoarea comandă pentru a copia automat cheie în fişierul.

- Alternativ puteţi adăuga manual cheia publică la dosar de către persoane autorizate

Dacă dosarul .ssh nu există în folderul locale noastre utilizatorului vom crea

ssh-copy-id votre_utilisateur@IP_VotreServeur

- Acum, avem nevoie pentru a crea un fişier 'authorized_keys în dosarul .ssh nostru

mkdir .ssh chmod 700 .ssh

- Cheia publică este apoi adaugă la dosar, rezultatul ar fi similar cu acest exemplu

vi .ssh/authorized_keys

Se salvează şi închide fişierul.

- Motive de securitate vom va restricţiona accesul la fişierul nostru

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

De acum utilizatorul nostru este permis să se conecteze la maşină.

Paravanul de protecție

Folosind un paravan de protecţie este recomandat pentru a asigura sistemul dvs.

chmod 600 .ssh/authorized_keys

Firewall-ul este de multe ori prima linie de apărare de maşini împotriva exterior, este într-adevăr el, care vor analiza trafic care trece între calculatorul dumneavoastră şi din afara.

Datorită firewall vă sunt capabili de a bloca sau permite acces computer din exterior la anumite protocoale sau porturi, asigurând astfel securitatea sistemului dvs.

Politicile de securitate

În cazul unui firewall este necesar pentru a defini o politică de securitate să fie puse în aplicare. Fără o definiţie eficiente alegerea blocarea sau permisiunea de porturi şi protocoale ar fi destul de aleatoare.

Prin urmare, este necesar să se definească în avans o politică clară pentru securitatea reţelei sale de calculator sau masina lui.

Diversele politici frecvent utilizate includ politicilor

'lista albă şi de lista neagră .

Lista albă

Principiul politicii lista albă este blochează tot traficul intră fără excepţie şi permite în mod explicit numai porturi şi protocoale că suntem absolut siguri de securitatea lor.

Această politică de securitate are multe avantaje comparativ cu lista neagră . Într-adevăr tot traficul nu explicit permis va fi blocat, acest lucru va preveni cele mai multe tentative de conexiune că noi nu ar fi avut neapărat reflexul de a asigura.

Unul dintre dezavantajele acestei politici este obligaţia de a defini fiecare porturi sau protocoalele utilizate să nu blocheze executarea serviciilor noastre ( de exemplu protocolul

http portul 80 )Prin urmare, trebuie să ştim fiecare port utilizate de maşină şi să menţină reguli atunci când adăugarea sau ştergerea unui serviciu.

Cu privire la ieşire în majoritatea cazurilor nu este considerată ca riscante tuturor autorizate, într-adevăr ar trebui să ştiu de trafic lăsând masina ta sau de reţea. Cu toate acestea, este recomandabil să păstreze o urmă de ieşire de securitate.

Lista neagră

Principiul politicii lista neagră este să permită tot traficul de intrare fără excepţie şi pentru a bloca în mod explicit numai porturile şi protocoalele care am sunt sigur că acestea prezintă un risc pentru securitate.

Această politică de securitate are multe dezavantaje în comparaţie cu

'lista albă . Într-adevăr permite tot traficul intră fără nici o restricţie nu este recomandat, blocarea implicate numai în cazul unui port sau explicit stabilit protocolul.

Cu privire la ieşire în majoritatea cazurilor nu este considerată ca riscante tuturor autorizate, într-adevăr ar trebui să ştiu de trafic lăsând masina ta sau de reţea. Cu toate acestea, este recomandabil să păstreze o urmă de ieşire de securitate.

IPTables

IPTables este cu siguranţă cel mai cunoscut software-ul firewall disponibile pentru Debian.

Iată câteva comenzi practice privind :

- Instalarea de iptables

- Lista normele stabilite în prezent

sudo apt-get install iptables

- Normele stabilite de purjare

sudo iptables -L

- Adăuga o regulă

sudo iptables -F

sudo iptables -X

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip x.x.x.x par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s x.x.x.x -j ACCEPT

Utilizaţi atenţie atunci când atribuirea o adresă IP care ar putea fi dinamic, de exemplu cea a internet caseta la domiciliu.

- Ştergeţi o regulă

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

Enable comment auto-refresher