Implementarea un exemplu zona directe-circuit: Diferență între versiuni

Ikbot (Discuție | contribuții) |

|||

| Linia 16: | Linia 16: | ||

Acest articol este rezultatul unei traduceri automate efectuate de către software-ul. Puteți vizualiza sursa articol [[:fr:Deploiement d'une instance en zone direct-routing|aici]].<br /><span data-translate="fr"></span> | Acest articol este rezultatul unei traduceri automate efectuate de către software-ul. Puteți vizualiza sursa articol [[:fr:Deploiement d'une instance en zone direct-routing|aici]].<br /><span data-translate="fr"></span> | ||

| − | + | {{#seo: | |

| − | + | |title=Implementarea un exemplu zona directe-circuit | |

| − | + | |title_mode=append | |

| − | + | |keywords=these,are,your,keywords | |

| − | + | |description=Implementarea un exemplu zona directe-circuit | |

| − | + | |image=Uploaded_file.png | |

| − | + | |image_alt=Wiki Logo | |

| − | + | }} | |

| − | |||

| − | |||

<!-- Début de l'article. Placez votre texte ci-après et n'hésitez pas à personnaliser les chapitres selon votre besoin --> | <!-- Début de l'article. Placez votre texte ci-après et n'hésitez pas à personnaliser les chapitres selon votre besoin --> | ||

| − | |||

| − | |||

| − | |||

2. Implementarea unei zone de exemplu <span class="notranslate">Direct-Routing</span> | 2. Implementarea unei zone de exemplu <span class="notranslate">Direct-Routing</span> | ||

Versiunea curentă din 28 octombrie 2021 17:21

he:פריסה של מופע אזור ישיר ניתוב

ja:ルーティングを展開する、インスタンス ゾーン直通-

ar:نشر مثيل منطقة مباشرة توجيه

zh:部署实例区直接路由

de:Bereitstellen von einer Instanz Zone direkt-routing

nl:Een exemplaar zone direct-routering implementeren

it:Distribuzione di un'istanza zona diretta-routing

pt:Implantando uma instância zona direta-roteamento

es:Implementación de una instancia zona directa-encaminamiento

en:Deploying an instance zone direct-routing

ru:Развертывание экземпляра зоны прямого маршрутизации

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

fr:Deploiement d'une instance en zone direct-routing

Acest articol este rezultatul unei traduceri automate efectuate de către software-ul. Puteți vizualiza sursa articol aici.

2. Implementarea unei zone de exemplu Direct-Routing

a. implementare

1) Pentru a conecta la interfata web Cloud Ikoula publice e introduceţi URL-ul https://cloudstack.ikoula.com/client/ login-ul detalii ca acestea au fost oferite în mail la livrare din contul dvs.

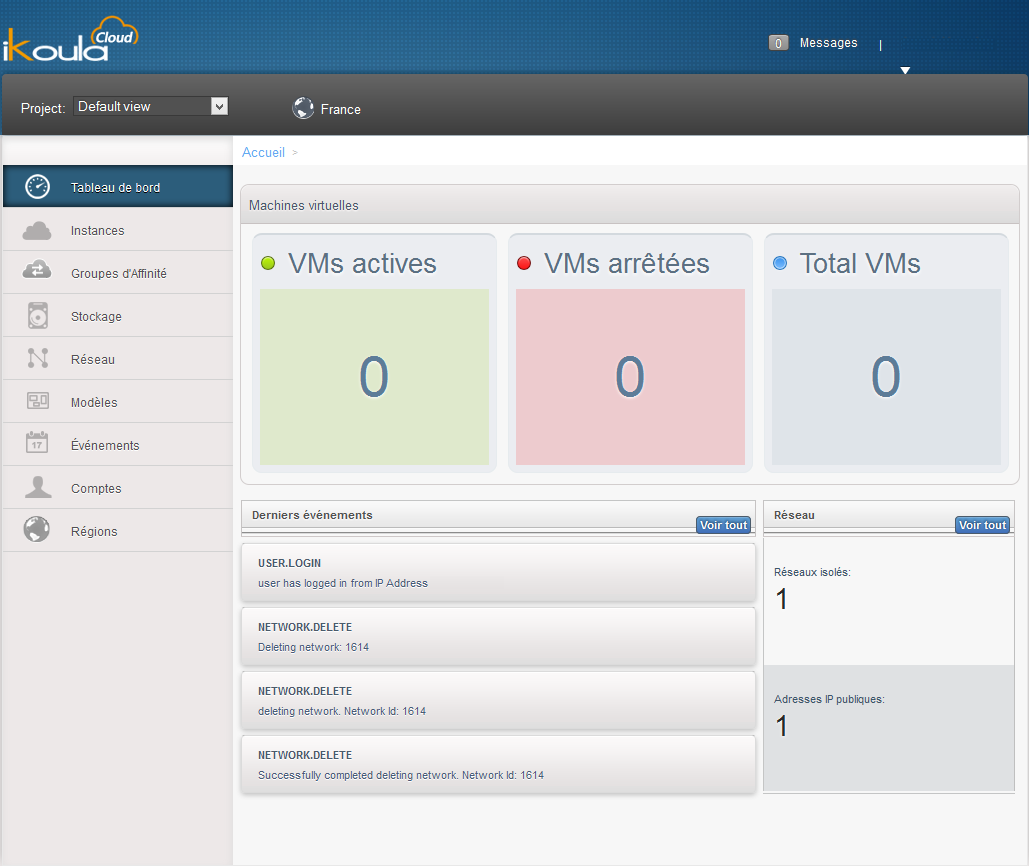

După ce aţi conectat aveţi la dumneavoastră de interfata de management vă va confrunta cu următorul ecran :

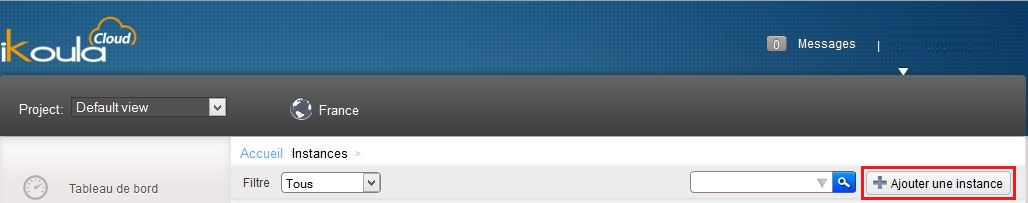

2) Faceţi clic pe "Organisme" în meniul din stânga verticale :

3) Faceţi clic pe "Adăugaţi un exemplu" :

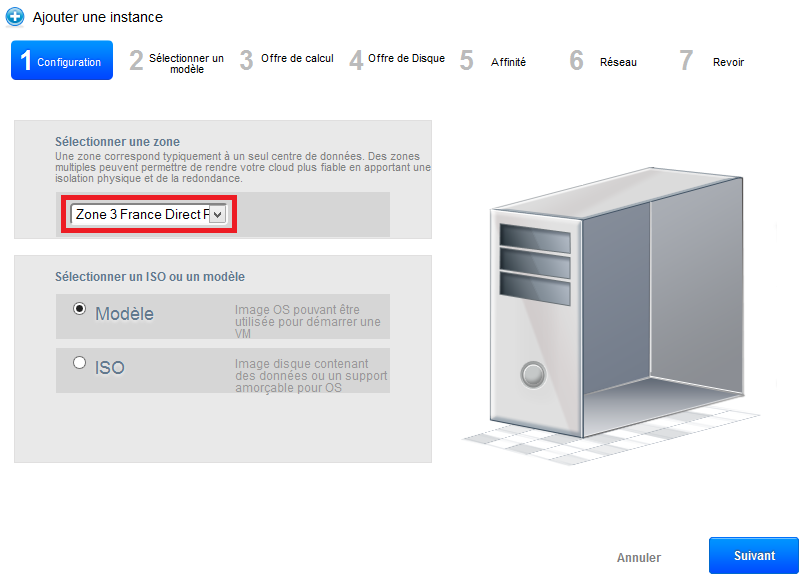

4) Se deschide Expertul de implementare :

Pas 1 "Configurare" :

Selectaţi zona 3 în lista drop-down :

Permite selectarea "Model" verificat, apoi faceţi clic pe 'next'.

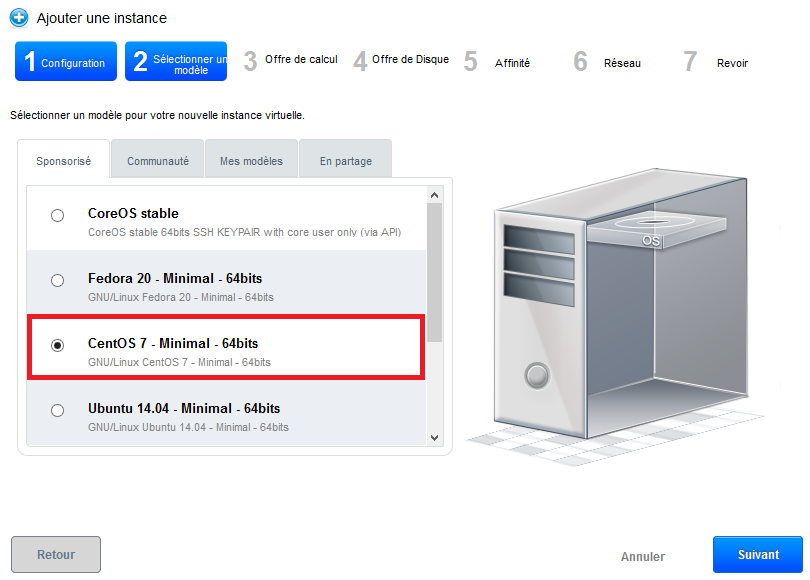

Pas 2 "Selectaţi un şablon" : Selectaţi sistemul de operare pe care doriţi din lista verticală de modelele propuse în fila "Sponsorizate" :

Apoi faceţi clic pe 'next'.

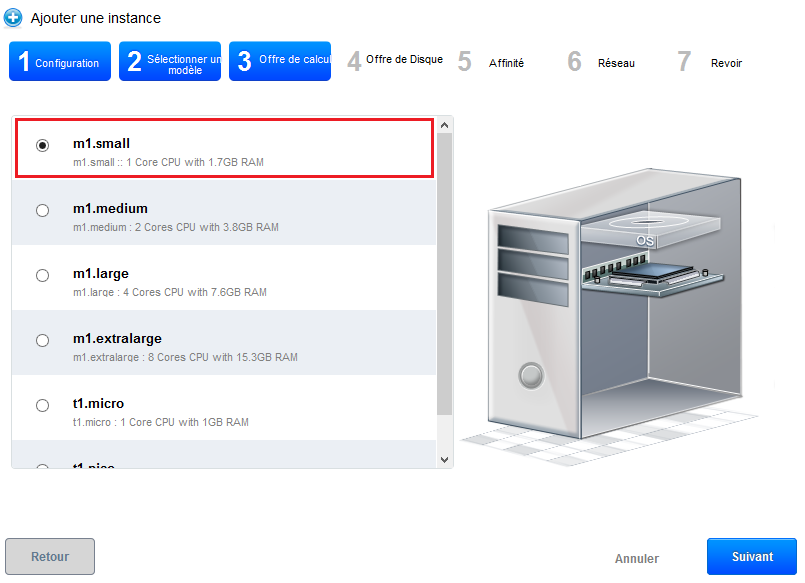

Pas 3 "Prevede calcularea" :

Selectaţi oferta calcul doriti printre configuraţiile propuse :

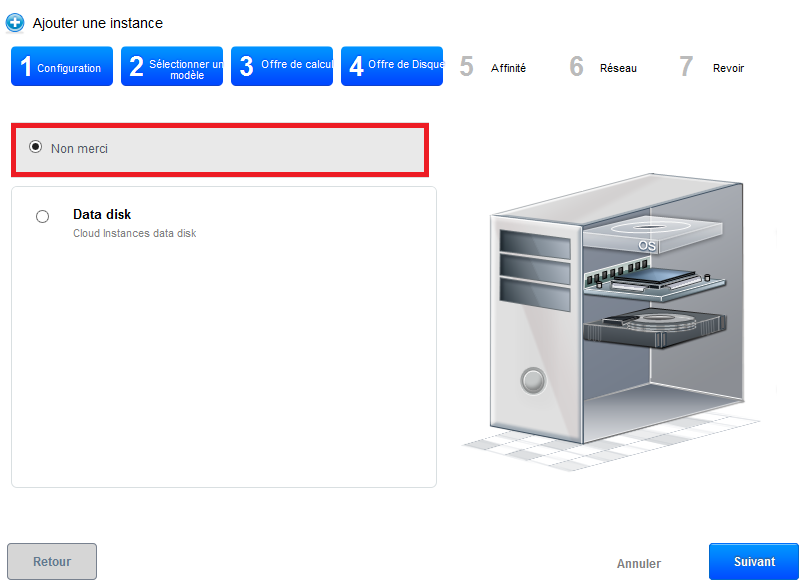

Pas 4 "Oferte de disc de date" :

Lasi verificat "Nu, Multumesc", instanta dumneavoastră vor fi implementate cu un singur disc de 50GB numit ROOTDISK cu un LVM, partiționarea pentru tine lasă posibilitatea de a ajusta dimensiunea partiţiilor.

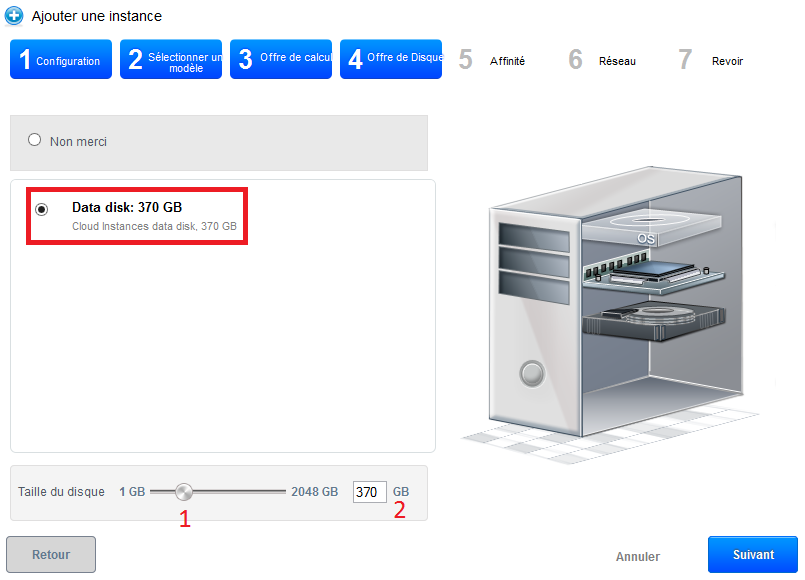

Cu toate acestea, dacă doriţi să adăugaţi un disc de date (DATADISK) În plus faţă de dumneavoastră ROOTDISK de 50Merge, verifica « Data disk » apoi glisaţi cursorul pentru a ajunge la dimensiunea dorită (1) sau introduceţi dimensiunea direct (2). A DATADISK se limitează la 2Să.

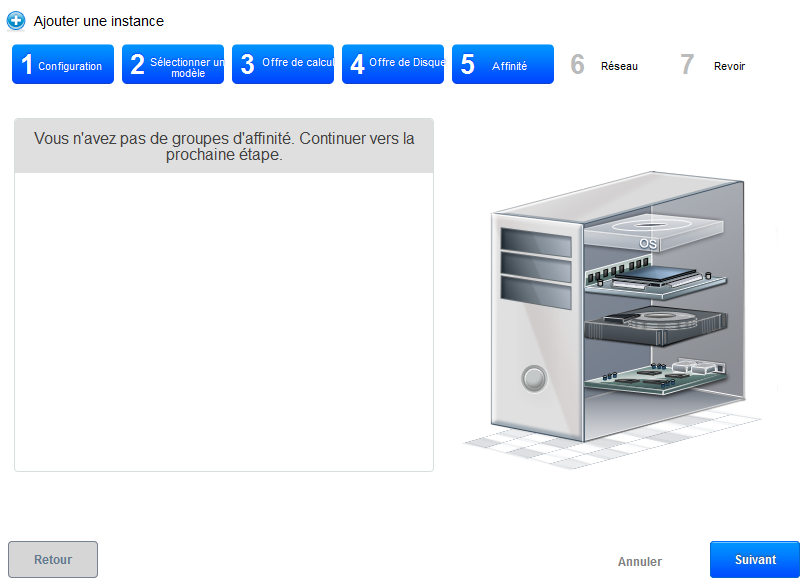

Pas 5 "Afinitate" :

În ceea ce priveşte desfăşurarea studiului nostru, avem nici un grup de afinitate, astfel încât puteţi să faceţi clic pe «Next» :

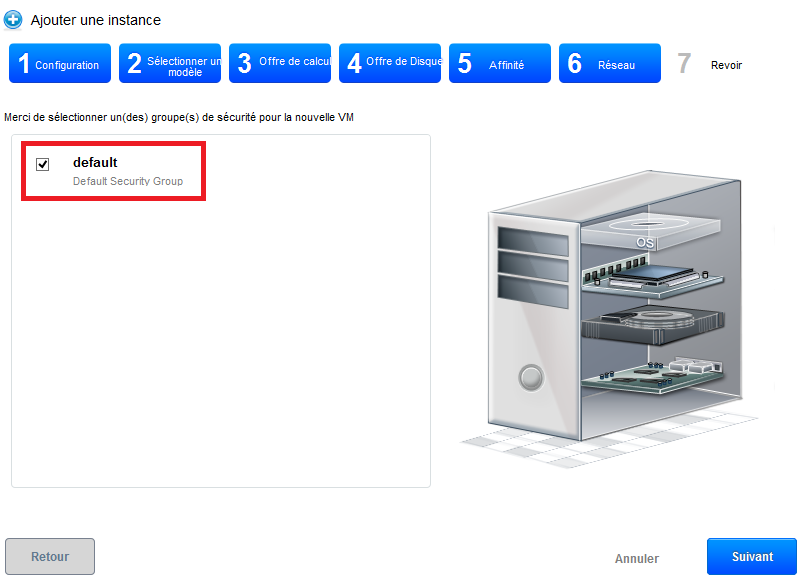

Pas 6 "Reţea" : În ceea ce priveşte noastre prima implementare, selectaţi grupul de securitate « default » apoi faceţi clic pe 'Next' :

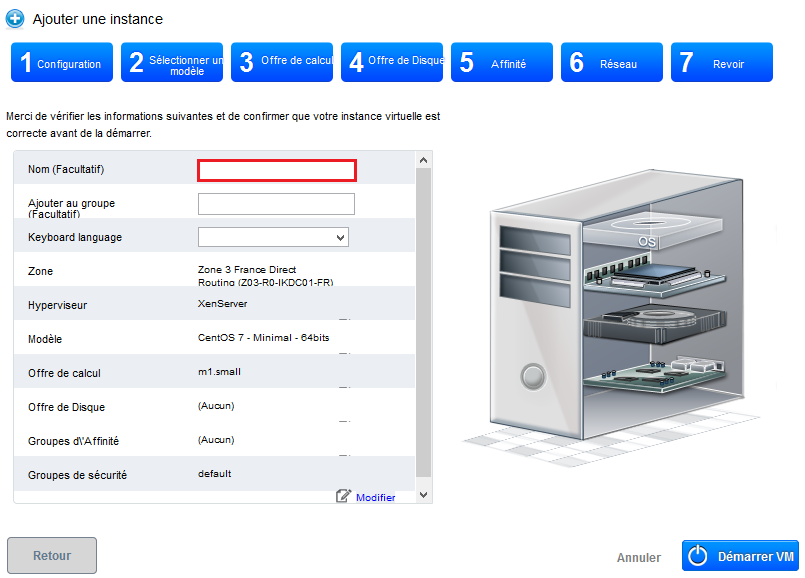

Pas 7 "Revizuirea" :

În acest ultim pas, da un nume instanţă va apoi apărea în interfaţa dvs Cloud public (Deşi opţional, este foarte recomandat ). Apoi atunci a verifica că informaţia este bună (Oferă de calcul, grupuri de securitate, etc...;) :

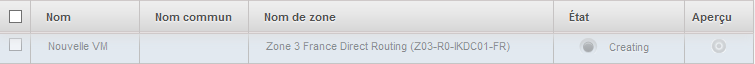

Instanţă dumneavoastră apare în lista organismelor în stare « Creating »

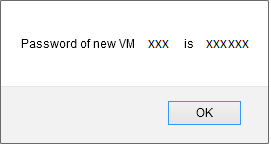

Câteva secunde mai târziu o fereastră pop-up se va deschide pentru a vă arăta parola generata pentru al tău nou exemplu, trebuie să reţineţi /copiaţi-l pentru că este parola de sistem pentru dumneavoastră exemplu care vă va servi, prin urmare, să se conecteze la acesta.

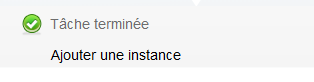

O a doua fereastră pop-up vă spune că sarcina de a adăugarea dumneavoastră exemplu completeaza :

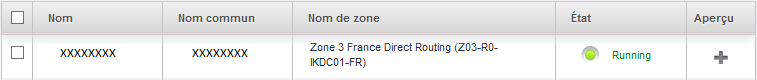

Al tău nou exemplu apare acum în stare « running », este gata pentru a fi utilizate :

b. Introducere în grupuri de securitate.

Grupuri de securitate oferă o modalitate de a izola de trafic de cazuri. Un grup de securitate este un grup care filtrează traficul de intrare şi de ieşire în funcţie de un set de reguli, spun "Reguli de intrare" şi "Reguli de ieşire.

Aceste reguli de filtrare de trafic reţea bazat pe adresa IP sau reţea care încearcă să comunice cu instanta (s).

Fiecare cont de CloudStack vine cu un grup de securitate implicit care interzice tot traficul de intrare şi permite tot traficul de ieşire, atâta timp cât nici o regula de intrare sau regulă de ieșire este creat.

Orice utilizator poate să pună în aplicare o serie de grupuri de securitate suplimentare. Atunci când este pornit o nouă maşină virtuală, se atribuie grupului de securitate implicit dacă nu este specificat un alt grup de securitate definite de utilizator.

O maşină virtuală poate fi membru al unui număr de grupuri de securitate. Odată ce o instanta este atribuit unui grup de securitate, rămâne în acest grup întreg de funcţionare utilă, nu puteţi muta o instanţă existente de securitate un alt grup.

Puteţi modifica un grup de securitate prin îndepărtarea sau adăugarea de o serie de reguli pentru intrarea şi ieşirea. Atunci când faci, noile norme se aplică la toate instanţele din grup, fie că sunt difuzate sau oprit.

În cazul în care orice intrare este creat, atunci nici un trafic de intrare nu este permisă, cu excepţia Răspunsuri la toate trafic care a fost golită afară.

c. cum pentru a permite o conexiune SSH pentru a vă mașină virtuale într-un grup de securitate (Direct-Routing).

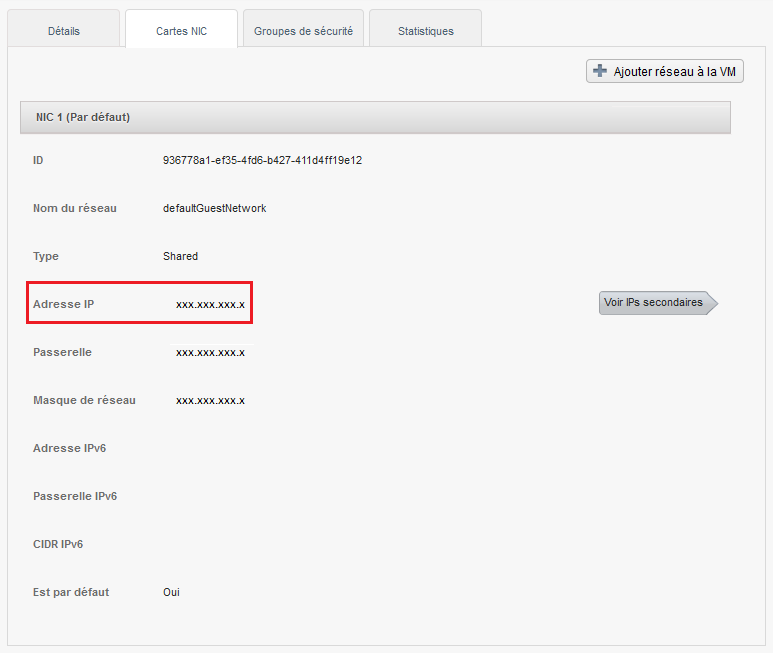

1) Trebuie mai întâi să prelua adresa ip a dumneavoastră vm

Faceţi clic pe numele de instanţă dumneavoastră şi apoi du-te la tab-ul "Carti CNI" şi nota /Copiaţi adresa IP a dvs instanţă (XX x.xxx.xxx.xxx ).

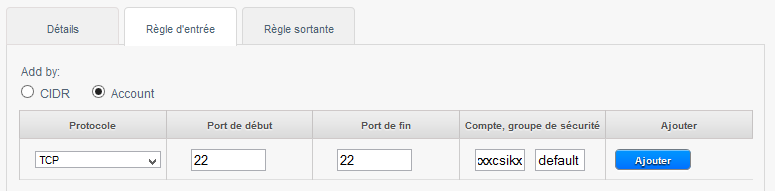

2) Creare regulă în grupul de securitate pentru a permite conexiuni SSH :

Astfel încât vă puteţi conecta la instanţă dumneavoastră prin SSH, trebuie să creaţi o regulă de intrare care să permită conexiunea. În vigoare, în mod implicit, toate conexiunile sunt filtrate, intrare (din exterior instanţă dumneavoastră ) şi ieşire (dumneavoastră instanţă exterioară ). Pentru a vă conecta utilizând SSH trebuie să care deschide la intrare.

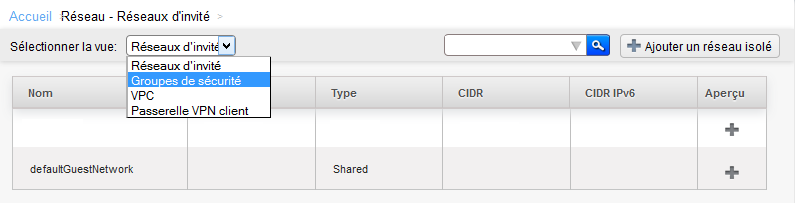

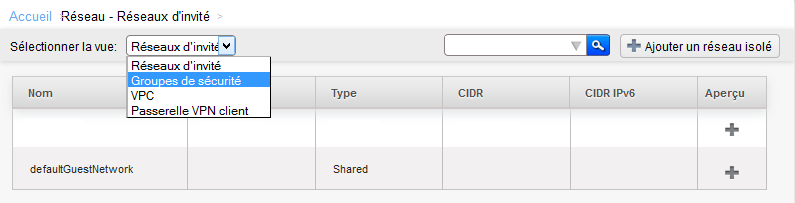

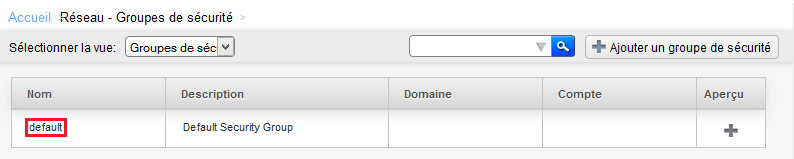

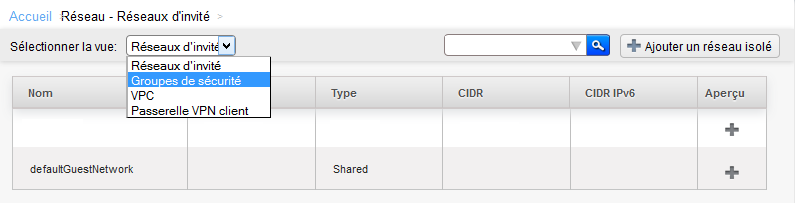

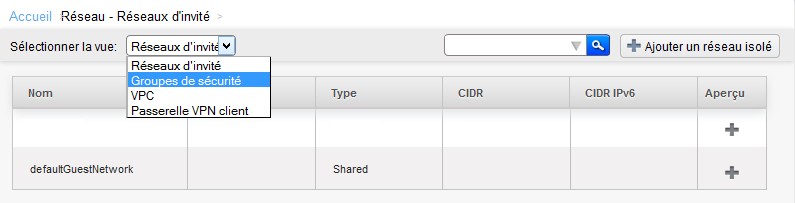

Faceţi clic pe "Reţea" din meniul vertical din stânga :

Care sosesc pe ecranul de mai jos selectaţi "Grupe de securitate" vizualizare :

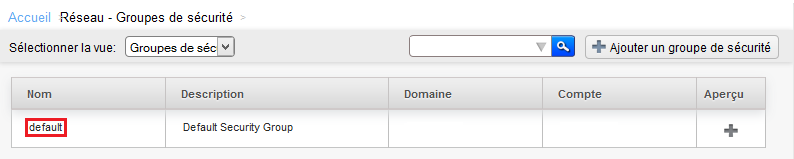

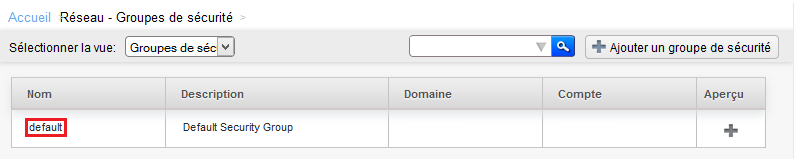

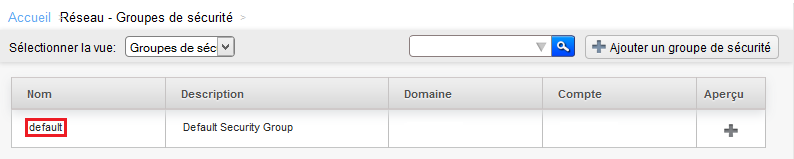

Faceţi clic apoi pe « default » Acesta este creat de grupul de securitate implicit în care aţi desfăşurat dumneavoastră exemplu :

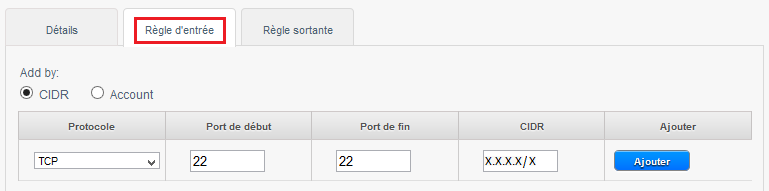

Pentru a crea regula, faceţi clic pe fila "Regula de intrare", lasă verificate CIDR, selectaţi protocolului TCP, introduceţi 22 Începe port şi port de scop, şi specificaţi adresa IP sau reţeaua la care doriţi să vă conectaţi în format CIDR în domeniul CIDR şi apoi faceţi clic pe "Adăugaţi" :

Acum puteţi conecta la dumneavoastră exemplu prin SSH.

d. creaţi reguli pentru a permite conexiuni între maşini virtuale într-un grup de securitate (Direct-Routing), exemple

Log on la interfaţa web Cloud publice a Ikoula : https://cloudstack.ikoula.com/client/

Faceţi clic pe "Reţea" din meniul vertical din stânga :

Care sosesc pe ecranul de mai jos selectaţi "Grupe de securitate" vizualizare :

Faceţi clic pe numele grupului de securitate pentru care doriţi să adăugaţi sau să eliminaţi normele :

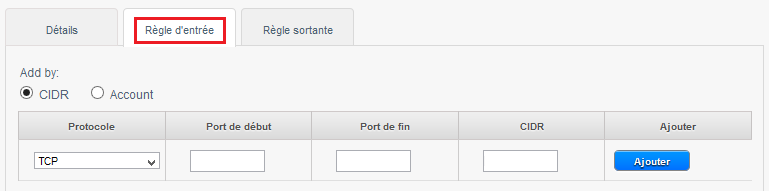

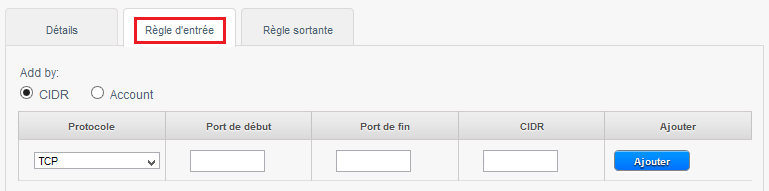

Faceţi clic pe fila "Regula de intrare" dacă doriţi să configuraţi o regulă de intrare :

A. permite ICMP cereri (PING ) între dumneavoastră cazuri :

1- Verifica « Account ».

2- Selectaţi protocolul pentru a permite printre TCP/UDP/ICMP.

3- Portul de pornire pentru a permite TCP /UDP sau ICMP tip pentru ICMP.

4- Portul de sfârşit pentru a permite TCP /UDP sau ICMP de tipul ICMP.

5- Numele de cont CloudStack (login ).

6- Numele grupului de securitate, în cazul nostru « default ».

Regula de mai sus vă permite să autorizeze ping între maşini virtuale la grupul de securitate « default ».

Notă : pentru a accepta numai primite de trafic pentru unul alt grup de securitate, introduceţi CloudStack cont numele şi numele de securitate un grup care a fost deja definit în acest cont.

Pentru a permite traficul între maşini virtuale în cadrul grupului de securitate care modificaţi acum, introduceţi numele grupului de securitate curent.

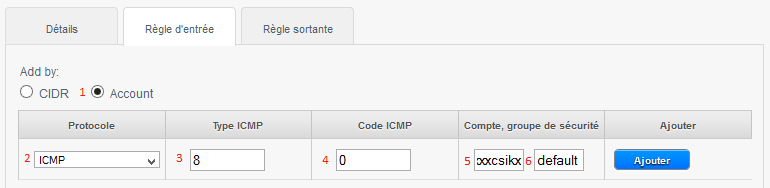

B. permite conexiuni SSH între dumneavoastră cazuri (Deschide portul 22) :

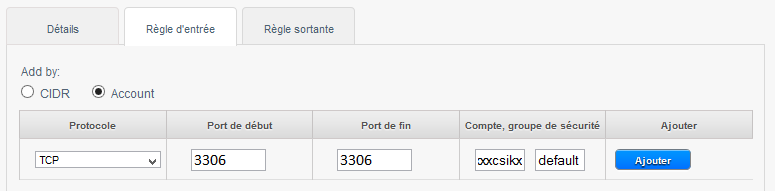

C. permite MySQL legături între vă cazuri (Deschide portul 3306) :

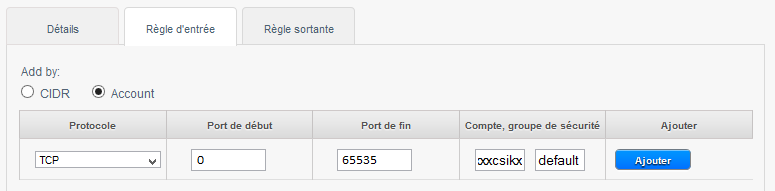

D. permit toate conexiunile între dumneavoastră cazuri (Deschide toate porturile ) :

e. cum să configuraţi reguli Firewall de trafic intră un grup de securitate (Direct-Routing).

Log on la interfaţa web Cloud publice a Ikoula : https://cloudstack.ikoula.com/client/

Faceţi clic pe "Reţea" din meniul vertical din stânga :

Care sosesc pe ecranul de mai jos selectaţi "Grupe de securitate" vizualizare :

Faceţi clic pe numele grupului de securitate pentru care doriţi să adăugaţi sau să eliminaţi normele :

Faceţi clic pe fila "Regula de intrare" dacă doriţi să configuraţi o regulă de intrare :

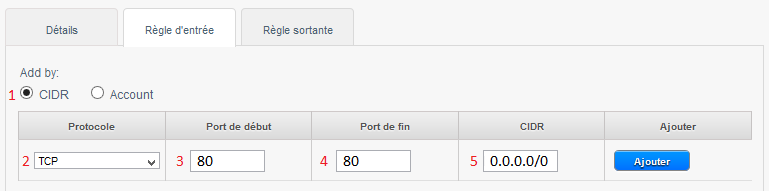

În exemplul de mai jos vom crea o regulă care permite conexiuni intrare port 80 (traficul http ) indiferent de sursa (CIDR 0.0.0.0/0 înseamnă orice sursă, adică toate CIDR ).

Dacă aveţi o maşină virtuală ca un server de web, acest lucru va fi regula pentru a crea astfel încât toată lumea pot accesa site-urile dumneavoastră.

1 -Verifica "CIDR".

2 -Alege Protocolul pentru a permite printre TCP/UDP/ICMP.

3 -Indica port începe să permită într-o gamă de portul (Dacă specificaţi acelaşi port în port începutul şi sfârşitul portul numai va deschide astfel încât acest port ca în exemplul de mai jos ).

4 -Indica sfârşitul port pentru a permite într-o gamă de portul (Dacă specificaţi acelaşi port în port începutul şi sfârşitul portul numai va deschide astfel încât acest port ca în exemplul de mai jos ).

5 -Indică sursa CIDR pentru a permite, de exemplu 0.0.0.0/0 pentru a permite toată lumea, adresa IP publică (la care vă conectaţi ) urmat de /32 pentru a permite numai dumneavoastră adresa IP sau adresa de reţea CIDR (XX.XX.XX.XX /XX, cu /xx = /16 pentru o reţea cu o masca 255.255.0.0 fie 16biţi pentru reţeaua de exemplu ).

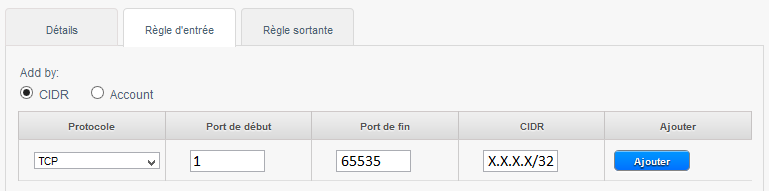

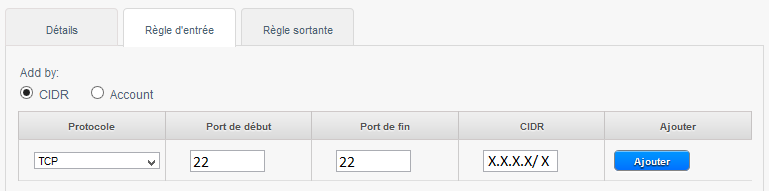

Alte exemple de reguli de intrare :

1) Pentru a permite conexiuni portul TCP 1 à 65535 (toate porturile ) despre toate cazurile de grupul de securitate de la o sursă la un IP publice specifice adresa CIDR (Introdu adresa ta de IP publice, urmat de /32) :

2) Pentru a permite conexiuni SSH port 22 despre toate cazurile de grupul de securitate de la sursa de o anumită reţea CIDR :

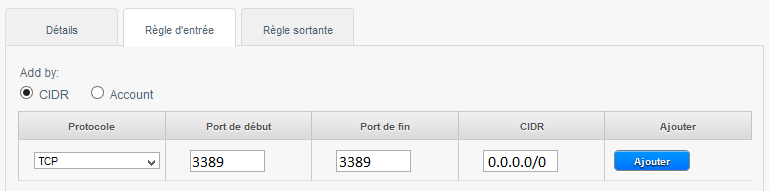

3) Pentru a permite conexiuni RDP /corpurile noastre din orice sursă remote pupitru (CIDR 0.0.0.0/0) :

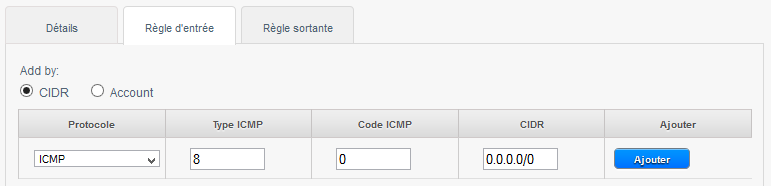

4) Pentru a permite ping (Protocolul ICMP, tip 8, cod 0) corpurile noastre din orice sursă (CIDR 0.0.0.0/0) :

f. cum să configuraţi reguli Firewall lui ieşire într-un grup de securitate (Direct-Routing).

Log on la interfaţa web Cloud publice a Ikoula : https://cloudstack.ikoula.com/client/

Faceţi clic pe "Reţea" din meniul vertical din stânga :

Care sosesc pe ecranul de mai jos selectaţi "Grupe de securitate" vizualizare :

Faceţi clic pe grupul de securitate pentru care doriţi să adăugaţi sau să eliminaţi normele :

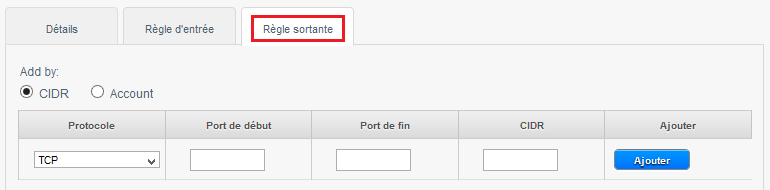

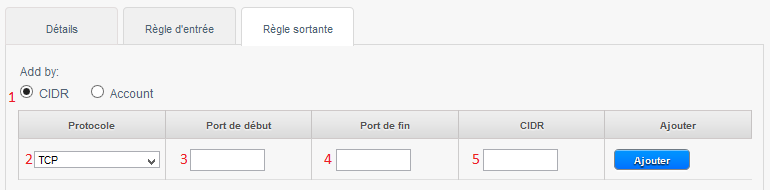

Faceţi clic pe fila "Regulă de expediere" dacă doriţi să configuraţi o regulă de ieșire :

În mod implicit atunci când nici o regulă de ieșire este creat, toate fluxul de masini virtuale a grupului de securitate este permisă, precum şi referitoare la acest conexiuni de ieşire.

/!\ Din momentul în care se adaugă o regulă de ieşire, orice ieşire este interzisă cu excepţia cât explicit permis de reguli adăugat (s).

1 -Verifica "CIDR".

2 -Alege protocolul pe care doriţi să permiteţi printre TCP/UDP/ICMP.

3 -Portul de pornire pentru a permite indica.

4 -Indica sfârşitul port pentru a permite.

Notă : doar un singur port, specificaţi acelaşi port la începutul și la sfârșitul. |

5 -Indica destinatia CIDR pentru a permite conectarea la dumneavoastră exemplu acest IP.

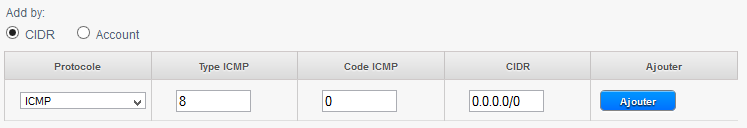

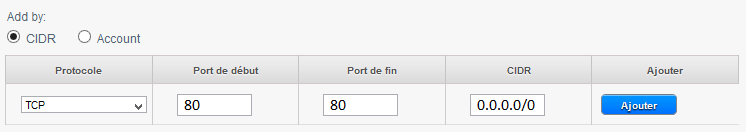

Exemple de ieşire reguli :

1) Permite ping (Protocolul ICMP, tip 8, cod 0) Deoarece cazurile către orice destinaţie (CIDR 0.0.0.0/0) :

2) Permite conexiuni http (TCP port 80/ tipic web navigare ) Deoarece cazurile la orice server de web (CIDR 0.0.0.0/0) :

Acest articol părea să fie util ?

Enable comment auto-refresher